Los sistemas OT sensibles no fueron diseñados para el mundo digital de hoy, fueron construidos para una época y un lugar donde podían hacer su trabajo de manera segura en relativo aislamiento. A medida que el mundo cambió a su alrededor, la adopción de herramientas digitales transformadoras trajo nuevas comodidades y funciones, junto con todos los riesgos de ciberseguridad que conlleva una mayor conectividad de red.

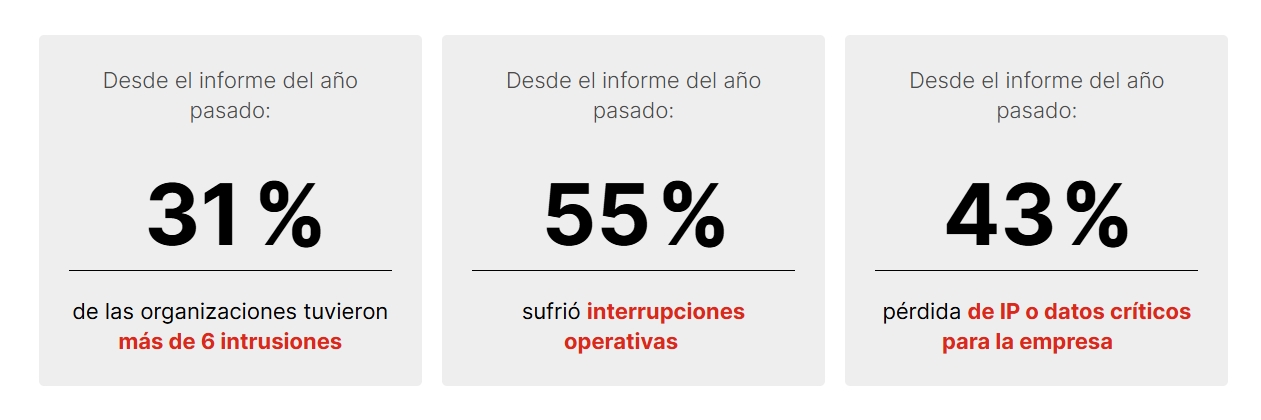

Según la página oficial de FORTINET en el 2024, casi tres cuartas partes de los profesionales de OT experimentaron intrusiones que afectaron los sistemas de OT de alguna manera, frente a solo el 49% en 2023.

Fuente 1 Link: https://www.fortinet.com/lat/resources/reports/state-of-ot-cybersecurity#form-demo

Inicialmente realicemos un análisis de conceptos para comprender las redes OT:

Operational Technology (OT): Conjunto de hardware y software utilizados para monitorear y controlar equipos industriales como sensores, actuadores, PLCs, SCADA, entre otros, estos dispositivos manejan datos, las redes OT interactúan directamente con procesos físicos, lo que hace que cualquier vulnerabilidad en su seguridad tenga un impacto potencialmente devastador

Principales Amenazas en Redes OT:

- Malware y Ransomware: Los ataques con software malicioso pueden afectar la producción y comprometer la integridad de los sistemas industriales.

- Acceso No Autorizado: Un atacante con acceso a una red OT puede modificar parámetros críticos, provocando daños físicos o interrupciones en la operación.

- Ataques de Denegación de Servicio (DoS): Saturar una red OT puede impedir la comunicación entre sistemas esenciales.

- Explotación de vulnerabilidades: Muchos dispositivos OT utilizan sistemas operativos obsoletos, legacy con o sin parches de seguridad, facilitando la intrusión de atacantes.

- Ingeniería social y phishing: Los ataques dirigidos a operadores pueden comprometer credenciales y permitir el acceso no autorizado.

- Man-in-the-Middle (MitM): Interceptar y manipular el tráfico de red entre dispositivos.

- Espionaje industrial: Obtener acceso a activos críticos de OT.

- Ataques ciberfísicos: Interrumpir las operaciones y causar daños físicos.

Vulnerabilidades de las redes OT:

- Vulnerabilidades en sistemas heredados.

- Uso de medios extraíbles para actualizar sistemas OT.

- Falta de seguridad nativa robusta.

- Integración de TI y OT que erosiona la segregación de OT.

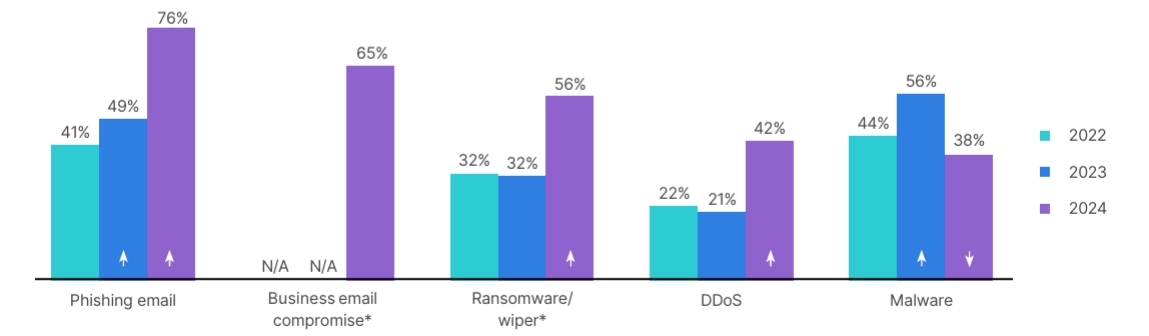

Bajo estos conceptos analicemos el informe del último semestre 2024, donde el tipo de intrusiones detectadas como phishing, ransomware, wiper y DDoS se han duplicado desde el año pasado. La única categoría que vio una disminución fue el malware

Fuente2: Link: https://www.fortinet.com/content/dam/fortinet/assets/reports/es_la/report-state-ot-cybersecurity.pdf

¿Qué características de ciberseguridad y protección tiene implementadas?

Para mejorar las medidas de seguridad contra intrusiones, los profesionales de OT recomendamos una precisa segmentación de la red interna, controles de acceso basados en roles y características de programas que apoyan la capacitación y educación interna en seguridad.

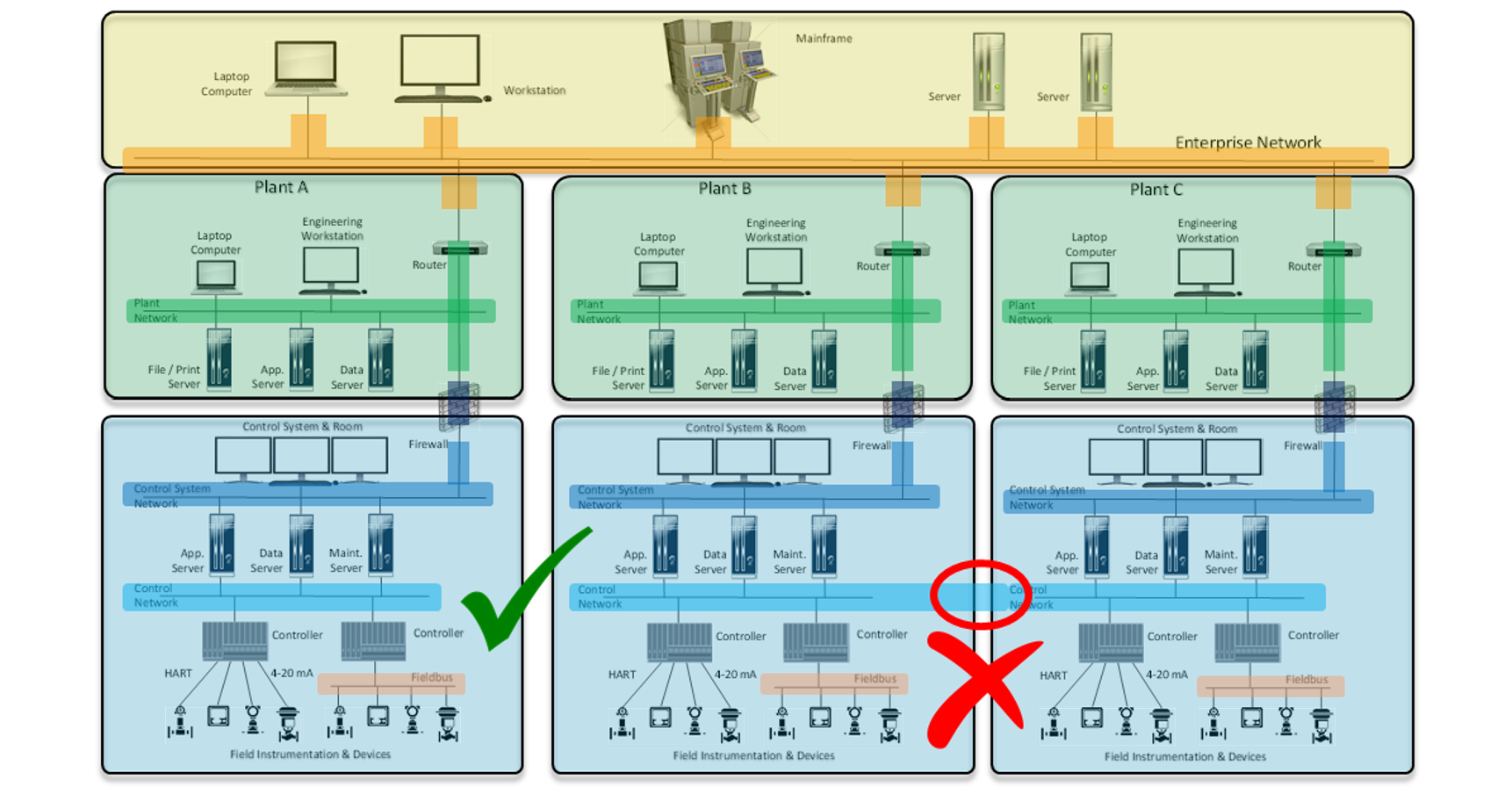

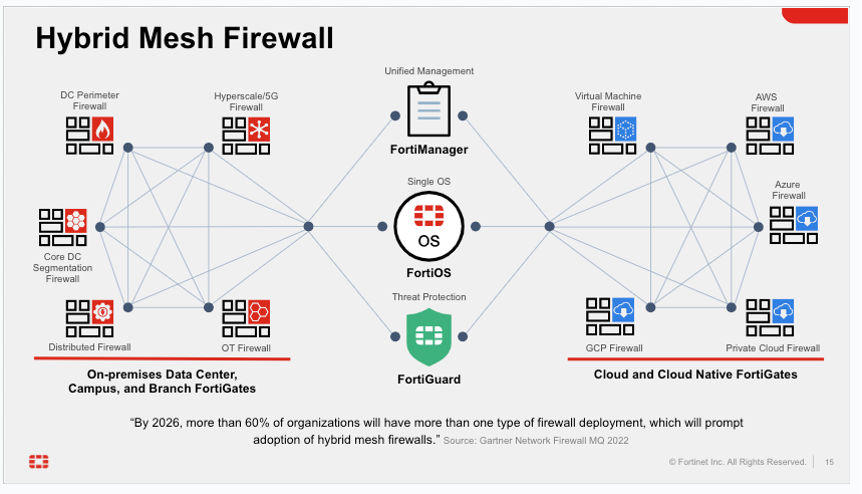

Con la convergencia de redes TI-OT, las organizaciones necesitan prevenir que las amenazas comunes accedan a sistemas OT sensibles que anteriormente estaban aislados. Esto requiere visibilidad integral, la capacidad de segmentar redes y proteger los límites de la red, así como monitorear y controlar el acceso a los sistemas OT según el rol definido del usuario. En combinación, estas funciones apoyan un enfoque de seguridad de confianza cero.

Buenas Prácticas para la Seguridad en Redes OT

- Segmentación de Red: Separar redes IT y OT con firewalls y zonas desmilitarizadas (DMZ) para evitar la propagación de amenazas, estándares como ISA/IEC 62443 específicamente requieren segmentación para aplicar controles entre las redes OT y TI.

Fuente3: gca.isa.org/blog/how-to-define-zones-and-conduits

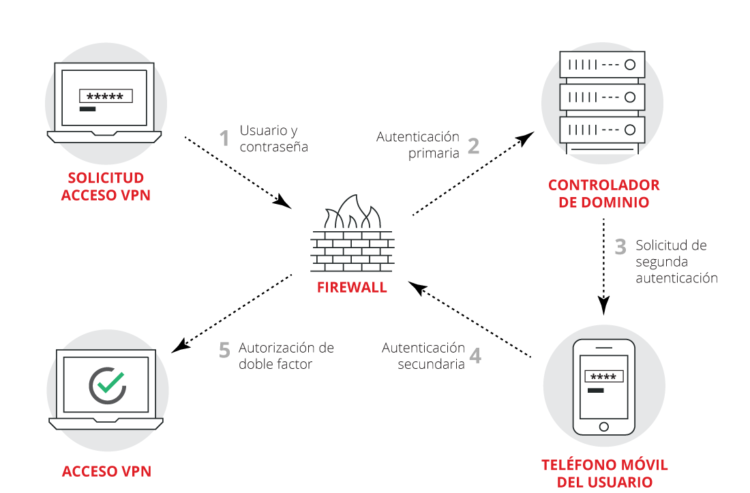

2- Control de Acceso Estricto: Implementar autenticación multifactor (ej. token USB, huella dactilar o reconocimiento facial, etc) y principios de mínimo privilegio para limitar el acceso solo a personal autorizado, es recomendable añadir un doble factor, que también puede ser desplegado en las propias aplicaciones SCADA.

Fuente 4: www.inforc.lat/post/acceso-seguro-a-los-sistemas-de-control-industrial-doble-factor-y-accesos-externos

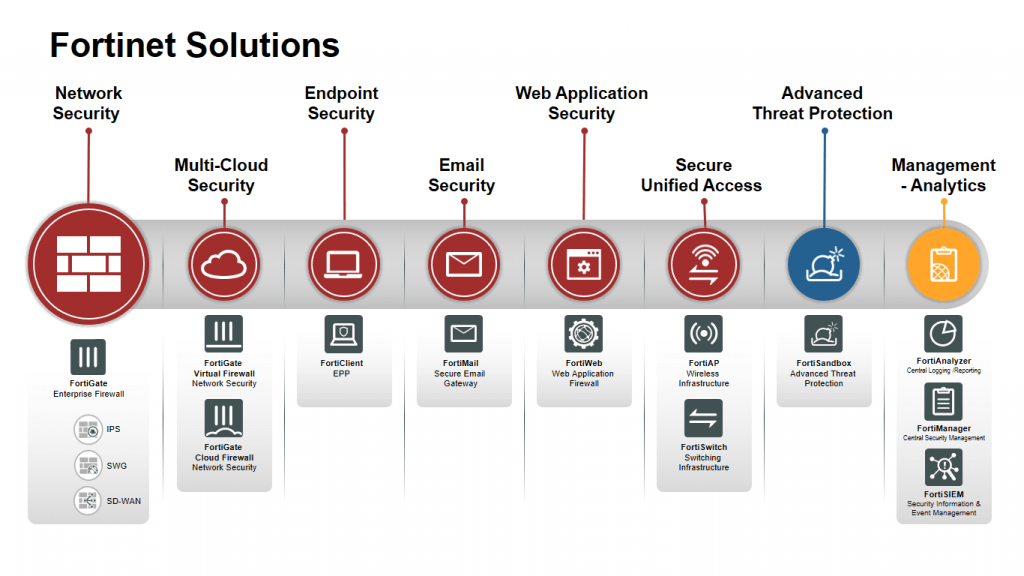

3 - Monitoreo Continuo: Utilizar sistemas de detección de intrusos (IDS) y herramientas de análisis de tráfico para identificar actividades sospechosas.

Fuente5: https://www.fortinet.com/lat/resources/cyberglossary/firewall

4 - Protección contra Malware: Implementar soluciones de seguridad perimetral y escaneo de archivos para evitar infecciones en la red OT.

5 - Auditorías y Evaluaciones de Seguridad: Realizar pruebas de penetración y evaluaciones regulares para identificar y corregir puntos débiles en la infraestructura.

6 - Concienciación y Capacitación: Entrenar al personal en ciberseguridad industrial para evitar ataques basados en ingeniería social.

Todos estos pasos nos llevaran a un crecimiento y una madurez de ciberseguridad optima

Fuente 6: https://www.grupolinka.com/fortinet-security-fabric/

Casos de Ataques a Redes OT:

Algunos de los ataques más conocidos en redes OT incluyen:

- Stuxnet (2010): Un malware diseñado para sabotear centrifugadoras nucleares en Irán.

- BlackEnergy (2015): Un ataque que dejó sin electricidad a cientos de miles de personas en Ucrania.

- Triton (2017): Un malware dirigido a sistemas de seguridad industrial en una planta petroquímica.

Conclusión

La ciberseguridad debe ser administrada como cualquier otro riesgo en la empresa, una estrategia de segmentación y visibilidad de red brindará seguridad de los sistemas actuales y futuros, habilitando la adquisición e implementación de nuevas tecnologías (transformación digital) y controlando el acceso de proveedores.

El establecimiento de un entorno monitoreado y centralizado para la ciberseguridad permitirá la identificación temprana de amenazas, una respuesta rápida ante incidentes, la remediación y la restauración de la operación y el control de accesos complementa la segmentación de la red, y permite una capa adicional de control para la protección de los procesos de acceso a la red de procesos.

¡La ciberseguridad es un viaje, no un proyecto; debe ser parte del negocio y su operación # 1!

Para obtener más información sobre cómo Telconet puede ayudar a proteger los activos de su organización a través de soluciones de seguridad gestionadas, llene el siguiente formulario:

Franklin Baldospin Llundo

Especialista en Ciberseguridad

TELCONET LATAM

www.telconet.net